Hoy he abierto los ojos y despues de intentar despertar y no conseguirlo totalmente decidí que desde hoy empezaré a postear otra vez en este blog.

Así que los que ya no creen en mi, aquellos que piensan que será como las otras tantas veces que he prometido lo mismo y que no lo voy a cumplir, pues hacen bien; Los demás pueden creerme pues me gusta romper las ilusiones de la gente :)

Que si, que un post por lo menos cada 3 días por lo menos hasta el 2012 por que no creeo que tengan humor de leer mis tonterias despues que se acabe el mundo.

He dicho.

Inocentes palomitas...

Nos mudamos!

Nos mudamos a http://zoftweb.com Gracias por visitarnos!

lunes, diciembre 28, 2009

Actualizaciones.

Dicen que dijo, que trató de decir... zoftweb a las 8:55 a.m.

Enfrascado en: blog, cosas que solo me pasan a mi, etiquetas demasiado largas sin ninguna razon, no tenia nada mas que postear, Post basura

jueves, septiembre 10, 2009

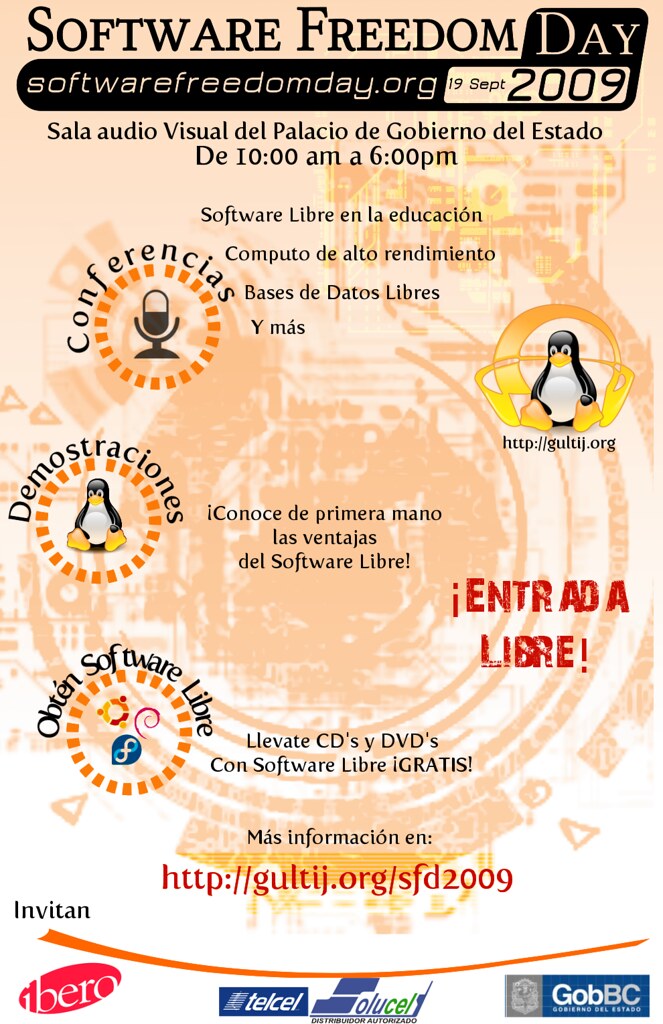

El grupo de usuarios Gnu/linux de Tijuana (a.k.a. GulTij.org) como cada año celebra el Día mundial del Software Libre, evento en el cual se llevan a cabo conferencias, demostraciones y otras diversas actividades relacionadas con el Software Libre.

Siendo este el quinto año consecutivo y el segundo en celebrarse en las sala audio visual del centro de gobierno del estado de Baja California.

Motivo por el cual los invitamos a a unirse a una comunidad mundial en la celebración del Día del Software Libre.

El día 19 de Septiembre del 2009 a partir de las 10:00 am.

Habrá... pues básicamente lo que dice el cartel.

Dicen que dijo, que trató de decir... zoftweb a las 9:48 p.m.

Enfrascado en: GNU/Linux, install fest, SFD, SW libre

lunes, mayo 25, 2009

Aircrack y Kismet en SlackWare 12.2 con iwl3945

Antes de empezar con este tutorial me gustaria mencionar

que se usara linea de comando para todo el proceso por

lo cual es recomendable tener almenos una nocion basica

del uso de la terminal.

como primer paso tendremos que verificar que driver tenemos

ya que podemos tener una version vieja que no sirve (ipw3945):

lsmod | grep iwl

la salida deberia mostrar algo asi:

iwl3945 90228 0

mac80211 158108 1 iwl3945

led_class 7684 1 iwl3945

cfg80211 27144 2 iwl3945,mac80211

Nota: Si tienen esta version de driver (iwl3945) praticamente estan listos para auditar redes pero en un en caso contrario (ipw3945) tendrian que compilar el driver ipwraw que esta en esta pagina aqui (http://homepages.tu-darmstadt.de/~p_larbig/wlan/) compilar el modulo y podrian retomar el proceso.

Nos bajamos el paquete de la suite Aircrack-ng desde la terminal:

wget http://download.aircrack-ng.org/aircrack-ng-1.0-rc3.tar.gz

Abrimos el paquete:

tar vxfz aircrack-ng-1.0-rc3.tar.gz

Nos moveremos al nuevo directorio

cd aircrack-ng-1.0-rc3

Aqui empezaremos a compilar la suite:

make

make strip

make check

make install

Nota: el comando "make install" debe correrse como usuario root ya que no tenemos permisos de escritura fuera de nuestro directorio /home

nos faltara una libreria requerida por aircrack-ng llamada libnl la descargaremos desde aqui:

wget http://repository.slacky.eu/slackware-12.1/libraries/libnl/1.1/libnl-1.1-i686-1as.tgz

e instalaremos con:

installpkg libnl-1.1-i686-1as.tgz

una vez que todo este listo ya podremos usar nuestra suite para auditar

redes WEP.

# airmon-ng start wlan0

Kismet sera usado para deteccion de redes que no muestran su Bssid, kismet es una excelente herramienta, haremos la descarga desde la terminal:

wget http://www.kismetwireless.net/code/kismet-2008-05-R1.tar.gz

abrimos el paquete :

tar vxfz kismet-2008-05-R1.tar.gz

ingresamos al nuevo dir:

cd kismet-2008-05-R1

corremos ./configure y ponemos atencion a la salida y todo salio bien

continuamos con los comandos:

make depuna vez compilado el programa iremos al dir /usr/local/etc/ y editaremos kismet.conf con el siguiente comando siendo root:

make

make install

vim kismet.conf

para empezar a editar presionaremos la tecla de INSERT despues de eso

buscaremos la linea que dice source y cambiaremos los valores por los siguientes:

source=iwl3945,mon0,mon0

presionamos la tecla ESC y escribiremos :wq despues de eso escribiremos el comando

kismet

la aplicacion empezara a mostrar BSSID's que regularmente no podian ser vistos.

A auditar se ha dicho!

Para finalizar agradezco a $_Mar por su colaboracion con este tutorial... Keep On Hacking ~

Dicen que dijo, que trató de decir... zerosoul13 a las 9:13 p.m.

Enfrascado en: Deteccion de vulnerabilidades, GNU/Linux, how to, Linux

domingo, mayo 24, 2009

OpenVPN EN Linux y Windows

En estos ultimos dias que he desaparecido de este blog me he estado trabajando con OpenVPN (una opcion de vpn libre) por un requerimiento de seguridad de la empresa donde trabajo.

Primero que nada comenzare con explicar una VPN, segun wikipedia es esto:

Es una tecnología de red que permite una extensión de la red local sobre una red

pública o no controlada, como por ejemplo internet.

Ejemplos comunes son, la posibilidad de conectar dos o más sucursales de una empresa utilizando como vínculo Internet, permitir a los miembros del equipo de soporte técnico la conexión desde su casa al centro de cómputo, o que un usuario pueda acceder a su equipo doméstico desde un sitio remoto, como por ejemplo un hotel. Todo ello utilizando la infraestructura de internet.

Esta tecnologia es mucho muy util al momento de tener que hacer una conexion a nuestra oficina o casa para transferir algun archivo pero de manera segura.

La seguridad se logra mediante la encripcion del trafico usando certificados para el cliente y el servidor, esto hace casi imposible que alguien pueda ver el trafico que pasa entre los 2 o mas puntos puntos.

Este tutorial pretende ayudar con ciertos problemas con los que me he encontrado al momento de las configuraciones pero primero que nada debemos obtener ya sea la version GUI para Windows o la version en linea de comando para Linux:

Windows ir a: openvpn.se

Linux ir a: openvpn.org

Windows: Una vez instalado el software nos aparecera una tercera interface de red, le daremos click derecho y renombraremos a cualquier nombre, en mi caso uso "openvpn".

Linux: en caso de contar Ubuntu podremos usar el comando "sudo apt-get install openvpn" para bajarlo desde los repositorios oficiales.

En caso de que no sea asi (no es mi caso) deberemos seguir estos pasos para la instalacion:

1.- abrimos el paquete

tar vxfz openvpn-numero_de_version.tar.gz

2.- nos ubicaremos en el nuevo directorio de Openvpn

cd openvpn-numero_de_version

3.- verificaremos que tengamos las dependencias necesarias

./configure

4.- si todo esta en orden empezaremos a construir

make

5.- despues instalaremos --nota este paso debe realizarse como superusuario

su

make install

Una vez que se compile e instale el paquete podremos ir al nuevo dir usando superusuario

cd /etc/openvpn

Windows: En la pc que sera el servidor

1.- Nos moveremos al directorio donde trabajaremos

c:\program files\openvpn\easy-rsa\

2.- Escribiremos

init-config

3.- Debemos configurar el archivo vars cambiando los ultimos valores del archivo por los nuestros

edit vars.bat

# These are the default values for fields

# which will be placed in the certificate.

# Don't leave any of these fields blank.

export KEY_COUNTRY=KG

export KEY_PROVINCE=NA

export KEY_CITY=BISHKEK

export KEY_ORG="OpenVPN-TEST"

export KEY_EMAIL="me@myhost.mydomain"

4. -una vez que este archivo se edite empezaremos a generar las llaves como sigue:

vars.bat

5.- Limpiaremos el directorio Keys

clean-all.bat

6.- Construiremos nuesta certificadora

build-ca.bat

Nota: En este paso (6) debemos ingresar la informacion tal cual nos la marca, existe un

campo que se llama Common Name, en ese en particular pondremos "server" y listo.

7.- Una vez que esto se complete construiremos la llave del servidor:

build-key-server.bat server

Nota: Una vez mas en Common Name ingresaremos el nombre "server" y los datos

por omision.

8.- Una vez que ese paso se complete debemos generar la llave para nuestro cliente:

build-key.bat cliente

Nota: Una vez mas en Common Name ingresaremos el nombre que hayamos

usado anteriormente para la llave (en el ejemplo puse cliente) y los datos por omision.

9.- Construimos la llave Diffie-Hellman

build-dh.bat

10.- Una vez que esto se complete podremos empezar con las conexiones hay que mover las llaves al directorio de config:

cp keys\ca.crt ..\config

cp keys\server.crt ..\config

cp keys\server.key ..\config

cp keys\dh1024.pem ..\config

11.- copiaremos el archivo de configuracion de servidor en el directorio de c:\program files\openvpn\config\server.ovpn:

# usaremos la ip del servidor (ejemplo: local 192.168.30.5)

;local a.b.c.d

# puerto en el que OpenVPN funcionara

port 1194

# TCP or UDP - En este punto he encontrado que

# al menos la primera vez debemos usar TCP para

# que el puerto se abra, despues de eso podremos

# cambiar a udp

proto tcp

;proto udp

# "dev tun" will create a routed IP tunnel,

# "dev tap" will create an ethernet tunnel.

# Use "dev tap0" if you are ethernet bridging

# and have precreated a tap0 virtual interface

# and bridged it with your ethernet interface.

# If you want to control access policies

# over the VPN, you must create firewall

# rules for the the TUN/TAP interface.

# On non-Windows systems, you can give

# an explicit unit number, such as tun0.

# On Windows, use "dev-node" for this.

# On most systems, the VPN will not function

# unless you partially or fully disable

# the firewall for the TUN/TAP interface.

;dev tap

dev tun

# Nombre de la conexion de Windows -- Solo usuarios

# de Windows, en caso de ser usuario de Linux comentar la linea con un #

dev-node openvpn

# Declaramos los certificados

# Deben estar en el mismo directorio que la configuracion

ca ca.crt

cert server.crt

key server.key

# Llave Diffie hellman.

dh dh1024.pem

# Rango con el que trabajaremos cuando nos conectemos

# al servidor. La subnet puede ser cambiada si lo desean

server 10.8.0.0 255.255.255.0

# Con este archivo se mantiene un record

# de las ips asignadas a cada cliente

ifconfig-pool-persist ipp.txt

# En esta opcion les daremos acceso a los usuarios

# a las subnets con las que trabajemos

# (ejemplo push "route 192.168.30.0 255.255.255.0")

;push "route 192.168.10.0 255.255.255.0"

;push "route 192.168.20.0 255.255.255.0"

# En caso de tener un servidor DNS

# con el que se necesite hablar habilitar la opcion

;push "dhcp-option DNS 10.8.0.1"

;push "dhcp-option WINS 10.8.0.1"

# Esta opcion es para que los clientes

# puedan verse entre si

client-to-client

# Con esta opcion OpenVPN verificara

# que el cliente siga vivo

keepalive 10 120

# Compresion para la conexion

# volvera la conexion un poco mas rapida

comp-lzo

# Numero de clientes que aceptaremos

max-clients 100

# por seguridad debemos

# habilitar estas lineas en sistemas

# Linux

;user nobody

;group nobody

persist-key

persist-tun

status openvpn-status.log

verb 5

Linux:

1.- Deberemos copiar al directorio easy-rsa (como superusuario)

cp -a /usr/share/doc/openvpn-nuestra_version/easy-rsa /etc/opevpn

2.- Nos moveremos al directorio donde trabajaremos

cd /etc/openvpn/easy-rsa/2.0

3.- Editaremos el archivo vars

vim vars

Nota: para iniciar a escribir debemos presionar la letra i una vez, editaremos las

lineas necesarias, presionaremos la tecla ESC y escribiremos :wq (con los 2 puntos)

# These are the default values for fields

# which will be placed in the certificate.

# Don't leave any of these fields blank.

export KEY_COUNTRY=KG

export KEY_PROVINCE=NA

export KEY_CITY=BISHKEK

export KEY_ORG="OpenVPN-TEST"

export KEY_EMAIL="me@myhost.mydomain"

4.- Una vez editado este archivo iniciaremos con los certificados:

source ./vars

5.- limpiaremos el directorio keys

./clean-all

6.- Crearemos nuestra certificadora

./build-ca

Nota: En este paso (6) debemos ingresar la informacion tal cual nos la marca, existe un campo que se llama Common Name, en ese en particular pondremos "server" y listo.

7.- crearemos la llave para nuestro servidor

./build-key-server server

Nota: Una vez mas en Common Name ingresaremos el nombre "server" y los datos por

omision.

8.- .Creamos la llave de Diffie-Hellman

./build-dh

9.- Moveremos las llaves y certificados a /etc/openvpn

cp keys/ca.crt /etc/openvpn

cp keys/server.crt /etc/openvpn

cp keys/server.key /etc/openvpn

cp keys/server/key /etc/openvpn

10. - instalaremos el archivo de configuracion servidor.conf

vim servidor.conf

# usaremos la ip del servidor (ejemplo: local 192.168.30.5)

;local a.b.c.d

# puerto en el que OpenVPN funcionara

port 1194

# TCP or UDP - En este punto he encontrado que

# al menos la primera vez debemos usar TCP para

# que el puerto se abra, despues de eso podremos

# cambiar a udp

proto tcp

;proto udp

# "dev tun" will create a routed IP tunnel,

# "dev tap" will create an ethernet tunnel.

# Use "dev tap0" if you are ethernet bridging

# and have precreated a tap0 virtual interface

# and bridged it with your ethernet interface.

# If you want to control access policies

# over the VPN, you must create firewall

# rules for the the TUN/TAP interface.

# On non-Windows systems, you can give

# an explicit unit number, such as tun0.

# On Windows, use "dev-node" for this.

# On most systems, the VPN will not function

# unless you partially or fully disable

# the firewall for the TUN/TAP interface.

;dev tap

dev tun

# Nombre de la conexion de Windows -- Solo usuarios

# de Windows, en caso de ser usuario de Linux comentar la linea con un #

;dev-node openvpn

# Declaramos los certificados

# Deben estar en el mismo directorio que la configuracion

ca ca.crt

cert server.crt

key server.key

# Llave Diffie hellman.

dh dh1024.pem

# Rango con el que trabajaremos cuando nos conectemos

# al servidor. La subnet puede ser cambiada si lo desean

server 10.8.0.0 255.255.255.0

# Con este archivo se mantiene un record

# de las ips asignadas a cada cliente

ifconfig-pool-persist ipp.txt

# En esta opcion les daremos acceso a los usuarios

# a las subnets con las que trabajemos

# (ejemplo push "route 192.168.30.0 255.255.255.0")

;push "route 192.168.10.0 255.255.255.0"

;push "route 192.168.20.0 255.255.255.0"

# En caso de tener un servidor DNS

# con el que se necesite hablar habilitar la opcion

;push "dhcp-option DNS 10.8.0.1"

;push "dhcp-option WINS 10.8.0.1"

# Esta opcion es para que los clientes

# puedan verse entre si

client-to-client

# Con esta opcion OpenVPN verificara

# que el cliente siga vivo

keepalive 10 120

# Compresion para la conexion

# volvera la conexion un poco mas rapida

comp-lzo

# Numero de clientes que aceptaremos

max-clients 100

# por seguridad debemos

# habilitar estas lineas en sistemas

# Linux

user nobody

group nobody

persist-key

persist-tun

status openvpn-status.log

verb 5

11.- crear llave para cliente en el directorio /etc/openvpn/easy-rsa/2.0/ usaremos el comando

./build-key cliente

Windows y Linux

el cliente necesitara los archivos: client.crt, client.key y ca.crt para hacer la conexion al servidor, este sera su archivo de configuracion:

# Especificamos que somos el cliente

client

# Use the same setting as you are using on

# the server.

# On most systems, the VPN will not function

# unless you partially or fully disable

# the firewall for the TUN/TAP interface.

;dev tap

dev tun

# Windows necesita el nombre de la conexion

# ejemplo: openvpn

;dev-node MyTap

# Tcp o udp

proto tcp

;proto udp

# La ip o direccion DNS a donde

# nos conectaremos y el puerto

remote my-server-1 1194

;remote my-server-2 1194

resolv-retry infinite

nobind

# Esta opcion debera ser usada en Linux unicamente

;user nobody

;group nobody

persist-key

persist-tun

ca ca.crt

cert cliente.crt

key cliente.key

ns-cert-type server

#compresion para la VPN

comp-lzo

# Set log file verbosity.

verb 3

# Silence repeating messages

;mute 20

Y listo, despues de esto podremos hacer ping a las

maquinas de nuestra red.

ejemplo de esto es que el segmento donde estoy ahora es:

192.168.0.0 y el netmask 255.255.255.0

pero puedo hacer ping al segmento 192.168.30.0 con netmask 255.255.255.0

ya que me encuentro conectado por medio de VPN a mi oficina.

Espero les ayude este How-to de openvpn, en caso de necesitar soporte

visiten Gultij.org.

martes, mayo 12, 2009

Kate Micucci

Aquí la versión original

Ella se llama Kate Micucci, toca el ukelele y es parte del grupo llamado Garfunkel and Oates, aun que no soy precisamente fan de el tipo de música si soy fan de ella (Parece que está algo loca, lo que le da puntos extra :D)

Bueno, lo admito lo que más me llama la atención de ella es que parece que está un poco loca XD

Uno más...

Dicen que dijo, que trató de decir... zoftweb a las 12:15 a.m.

Enfrascado en: etiquetas demasiado largas sin ninguna razon, Extra relleno, Me lo robe de, no tenia nada mas que postear

jueves, mayo 07, 2009

Ni los cubre bocas sirven!

Ahora que empiezan los calores; en serio, de verdad me cae que el desodorante no los va a matar. :)

Bueno, en estos momentos si usted ya se olió y se dió cuenta que estamos hablando de usted, no se sienta mal (por usted) siéntase mal por las personas que lo rodean.

Bueno ya, para que no se sientan les dejo un video (Si, los japos estan locos :P)

Dicen que dijo, que trató de decir... zoftweb a las 5:23 p.m.

Enfrascado en: Desplantes baratos, ese no soy yo, etiquetas demasiado largas sin ninguna razon, Extra relleno, No pregunten, no tenia nada mas que postear, servicio comunitario

domingo, abril 19, 2009

Un millón de brutos...

Viendo el blog del Stan me entero de un jueguillo en interweb que se llama El Bruto, el show es crear un monillo para que pelee contra otros (inche stan gandalla le ganó a mi mono) está insteresante; bueno para pasar el rato.

Si quieres crear un mono y ver si me puedes agandallar, o te caigo mal :P puedes ver si le puedes pegar a mi mono virtual :) solo dale Click aquí

Por cierto, se la rifaron con el Mini chuk norrirs xD

Dicen que dijo, que trató de decir... zoftweb a las 2:22 a.m.

Enfrascado en: ese no soy yo, etiquetas demasiado largas sin ninguna razon, Extra relleno, Me, Me lo robe de, no tenia nada mas que postear, Post basura

martes, abril 14, 2009

Kismet

Kismet es un detector de redes Wi-fi, un sniffer y un sistema de deteccion de intrusos.

Kismet (en mi caso) es utilizado para detectar redes que no hacen el Broadcast de el nombre de red, es decir el network manager no muestra la red como posibilidad de conexion.

Este servidor requiere de una configuracion muy muy basica para poder funcionar, de hecho yo solo modifico la linea que pide el driver que se usa con el dispositivo, el nombre que se le asigna y un nombre opcional:

en mi caso queda asi:

iwl3945,wlan0,wlan0.

despues de esto arrancamos Kismet:

sudo kismet (si, kismet requiere poderes de dios..)

La interface no es amigable, pero una vez que se le encuentra a los shortcuts todo es de bajada, cabe mencionar que este software tiene la posibilidad de "hablar" cada que encuentre una red, eso se cambia en la configuracion pero despues de un rato se vuelve molesto el sonido.

Alrato agrego unos Screenshots.

Pagina oficial: http://www.kismetwireless.net/

Dicen que dijo, que trató de decir... zerosoul13 a las 10:15 p.m.

domingo, abril 12, 2009

Nada que postear

no hay nada que postear.. estoy tratando de compilar Mono 2.0 en SlackWare 12.1, pronto pondre un tutorial de algo.. alguna idea ?

Dicen que dijo, que trató de decir... zerosoul13 a las 7:49 p.m.

sábado, abril 11, 2009

sábado, marzo 28, 2009

Java y firefox en GNU/Linux

Esto es mas una nota personal que un post..

Para instalar java y que funcione con FFox

1.- Descargalo de la pagina de java (http://java.com/en/download/linux_manual.jsp?locale=en&host=java.com:80)

2.- Dar permisos de ejecucion al paquete auto-extraible y ejectarlo. <chmod 775 jre-6u13-linux-i586.bin >

3.- Hacer un dir en /usr/ < sudo mkdir /usr/java/ >

4. - Mover todo el dir del paquete q se descomprimio a /usr/java/ <sudo mv jrexxx /usr/java/>

5. - Hacer un link entre el dir de plugins de FFOX con la libreria de Java <sudo ln -s /usr/java/jre1.6.0_13/plugin/i386/ns7/libjavaplugin_oji.so /usr/lib/mozilla/plugins/>

6. - En FFOX <about:plugins>

Mi Terminal.

Resumen de los desvarios anteriores..

254 chmod 777 jre-6u13-linux-i586.bin

255 sudo ./jre-6u13-linux-i586.bin

256 sudo mdir /usr/java

257 sudo mkdir /usr/java

258 sudo mv jre1.6.0_13/ /usr/java/

259 sudo ln -s /usr/java/jre1.6.0_13/plugin/i386/ns7/libjavaplugin_oji.so /usr/lib/mozilla/plugins/

Dicen que dijo, que trató de decir... zerosoul13 a las 8:31 p.m.

viernes, marzo 20, 2009

Synergy Windows y ubuntu 8.10

paso 1: Descargar del repositorio QuickSynergy

sudo apt-get install quicksynergy

paso 2: Descargar synergy para Windows

http://synergy2.sourceforge.net/

una vez instalado los 2 software debemos configurar alguna

de las 2 maquinas como server, en mi caso deje windows como server

y ubuntu como cliente.

Algo importante es configurar windows para que pueda pasar de un monitor

a otro, los nombres deben ser el de los hosts, mi maquina ubuntu se llama sofia

y la maquina windows se llama gibarra, al momento de configurar los links

debemos usar esos nombres.

en Quicksynergy solamente debemos poner la ip del server y listo!

Cabe aclarar que esto funciona tambien para Mac OSX..

Dicen que dijo, que trató de decir... zerosoul13 a las 12:00 p.m.

domingo, marzo 15, 2009

Notas sobre EtterCap

Un ataque Man In The Middle es según WikiPedia:

un ataque man-in-the-middle (MitM o intermediario, en castellano) es un ataque en el que el enemigo adquiere la capacidad de leer, insertar y modificar a voluntad, los mensajes entre dos partes sin que ninguna de ellas conozca que el enlace entre ellos ha sido violado. El atacante debe ser capaz de observar e interceptar mensajes entre las dos víctimas. El ataque MitM es particularmente significativo en el protocolo original de intercambio de claves de Diffie-Hellman, cuando éste se emplea sin autenticación.La manera mas sencilla de realizar este ataque es cuando accesa alguna red, una vez adentro un atacante puede ver todo el trafico que pasa por la red utilizando una técnica de envenenamiento de tablas arp (arp poisoning).Ettercap cuenta con plugins que le agregan funcionalidad como ataques DOS, buscar nic's en la red que esten trabajando en modo promiscuo, buscar a otros atacantes y detectar envenamiento de las tablas arp, entre otros.

Lo que se puede apreciar es una sesión de messenger que tuve con un amigo, en la foto solo estaba corriendo el sniffer que viene agregado en la suite, en ese momento no había clientes conectados y es por eso que ni siquiera intente envenenar el caché.

Si hubiese habido algún cliente vivo trabajando en la misma red y se hubiese lanzado un ataque de envenenamiento de caché mi pc hubiese funcionado como Gateway y hubiese podido obtener información sensible como claves en texto plano, conversaciones de cualquier mensajero, etc.

Los parámetros mas básicos para el uso de esta herramienta son :

"sudo ettercap -T -q -M arp:remote // // -i wlan0"Sudo - para poder obtener poderes de dios en nuestra máquina.

ettercap - nombre de la herramienta.

-T - Para trabajar en modo texto pero existen otras 2 interfaces

-q - para que no muestre todo lo que ve, a menos que quieras ver los paquetes en hexadecimal agrega este parámetro.

-M arp:remote - para el ataque Man In The Middle con el parámetro de envenenamiento de caché <- esto es para que todo el trafico pase por nuestra maquina y podamos ver todos los paquetes que pasan toda por la red.

// // - este parametro le dice a ettercap que agrege a todos los clientes del segmento donde nos encontremos (ejemplo 192.168.x.0 netmask 255.255.255.0) pero podrias especificar una ip y un netmask ejemplo /10.x.x.x/ /255.255.255.0/

-i para agregar la interfaz con la que trabajaremos en mi caso wlan0 (osea wireless para los windowzeros).

Como ultima nota me gustaria agregar que el ataque de arp spoofing puede ser usado de manera genuina y un buen ejemplo es para mantener redundancia en una red:

Pretendamos que tenemos 2 servidores DNS y uno de ellos falla, podriamos usar este metodo (envenamiento de cache) para hacer una redireccion de trafico que sea transparente para los clientes mientras el servidor DNS caido es reparado.

Creo que es hora de tocar con mi banda....

Nos Vemos..

ZeroSoul13..

jueves, marzo 12, 2009

Suite ettercap-ng

Estoy preparando una introduccion a la suite ettercap, en un par de dias mas la estare agregando.

Mientras pueden ir visitando el sitio oficial de http://ettercap.sourceforge.net/ y obtener mas informacion.

Nos vemos Mortales..

Dicen que dijo, que trató de decir... zerosoul13 a las 10:04 p.m.

Telcel 3G y Ubuntu

Este articulo esta dedicado a aquellos que se rifaron a contratar un servicio de Telcel 3G y quieren utilizarla en Ubuntu o cualquier GNU/Linux con kernel 2.6.2x.

1. Crea un archivo en: /etc/udev/rules.d/15-zte-mf622.rules e incluye lo siguiente:

ACTION!="add", GOTO="ZTE_End"

# Is this the ZeroCD device?

SUBSYSTEM=="usb", SYSFS{idProduct}=="2000",

SYSFS{idVendor}=="19d2", GOTO="ZTE_ZeroCD"

# Is this the actual modem?

SUBSYSTEM=="usb", SYSFS{idProduct}=="0001",

SYSFS{idVendor}=="19d2", GOTO="ZTE_Modem"

LABEL="ZTE_ZeroCD"

# This is the ZeroCD part of the card, remove

# the usb_storage kernel module so

# it does not get treated like a storage device

RUN+="/sbin/rmmod usb_storage"

LABEL="ZTE_Modem"

# This is the Modem part of the card, let's

# load usbserial with the correct vendor

# and product ID's so we get our usb serial devices

RUN+="/sbin/modprobe usbserial vendor=0x19d2 product=0x0001",

# Make users belonging to the dialout group

# able to use the usb serial devices.

MODE="660", GROUP="dialout"

LABEL="ZTE_End"

2. Usa cualquier apps para conexión punto a punto, en mi caso uso wvdial:

/etc/wvdial.conf

[Dialer Defaults]

Init2 = ATZ

Init3 = ATQ0 V1 E1 S0=0 &C1 &D2 +FCLASS=0

Init5 = AT+CGDCONT=1,"IP","internet.itelcel.com"

Stupid Mode = 1

Modem Type = Analog Modem

ISDN = 0

Phone = *99#

Modem = /dev/ttyUSB0

Username = webgprs

Password = webgprs2002

Dial Command = ATDT

Baud = 460800

Todos los documentos puedes editarlos con gedit.

Una vez guardados los archivos de configuracion, solo debemos teclear el comando wvdial y con eso deberia funcionar.

Este me lo piratie de http://mignux.blogspot.com/2008/06/telcel-3g-mf-622-en-ubuntu.html que a su vez fue piratiado de www.cofradia.org

print "Hola Mundo!"

Nos vemos estamos viendo...

Dicen que dijo, que trató de decir... zerosoul13 a las 1:46 p.m.

Enfrascado en: zerosoul13

martes, marzo 10, 2009

Refuerzos...

Es la ultima vez que digo que es la ultima vez que prometo empezar a postear mas seguido...

Bueno no.

Como sea creo que esto empezará a ser mas bien un colectivo, o por lo menos ya no hablaré en plural yo solo (aun que ese no es el punto) lo que quiero decir es que tendremos a un invitado.

Invitado que estará posteando algunos how to's de cosas que ha hecho en linux (y como es demasiado vago como para hacer un blog y postear seguido, esperemos a ver si esto se pone interesante si no, siempre puedo decir que no lo conozco

Por lo demás que se presente el, prefiero saltarme la parte formal.

Y creo que eso era todo.

Dicen que dijo, que trató de decir... zoftweb a las 10:37 p.m.

Enfrascado en: blog, etiquetas demasiado largas sin ninguna razon, how to

miércoles, enero 28, 2009

Que te mantenga el gobierno...

Si, si; la última vez que me aparecí por estos lares dije que contaría lo del trabajo y eso...

El trabajo es de Chacha Admin de sistemas; entre lo que puedo decir es que me entretiene bastante, además que ha supuesto una muy buena oportunidad de hacer cosas interesantes de esas que se supone que los ISC saben hacer :) ahorita me entretengo tratando de pasar un CCTV por una VPN (ni idea si se pueda :S) como sea creo que eso de trabajar no se me da mucho por que estos días dejaré el trabajo (por una vez que consigo trabajo y ahora lo dejo :S) para pasar a una nueva etapa en la que espero poder vivir a expensas de los contribuyentes del gobierno :) pues después de tanto pensarla me he decidido a entrar a la maestría en el CITEDI del Politécnico por lo que pronto habrá nuevas Cosas de qué quejarme aventuras :P

Entre otras cosas:

El GUL Tijuana estaremos participando en la semana de ingeniería de la Universidad Ibero Americana el día sábado 31 de Enero del 2009 a partir de las 9 am.

Cuentan las malas lenguas (osea la mía) que esta vez me animé a dar una especie de conferencia :s

Entre la escuela y el trabajo he descubierto que una forma de optimizar el tiempo es dormir entre trayectos :s

Que te paguen tiempo completo por trabajar medio tiempo... Priceless :)

Quería presumir el cell que por fin jubiló a mi veterano celular

.

.

.

Quiero dormir!

Dicen que dijo, que trató de decir... zoftweb a las 11:21 p.m.

Enfrascado en: boring, cosas que solo me pasan a mi, Me, no tenia nada mas que postear, Trip, zombie